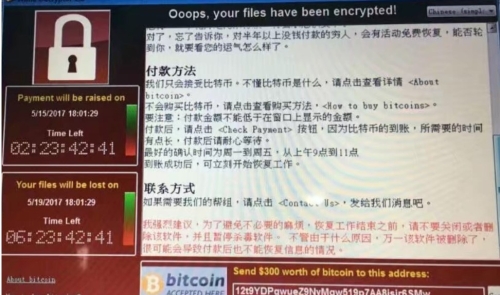

近期,多所高校发生大量电脑感染勒索病毒,重要文件被加密,类似下图所示:

此类勒索病毒是基于445端口的Windows网络共享协议进行攻击传播的蠕虫恶意代码。部分学校感染台数较多,大量重要信息被加密,只有支付高额的比特币赎金才能解密恢复文件,损失严重。

截止2017年5月14日12:00,初步统计华南地区共有16所院校、超过数百台机器感染该病毒。其中,广东省辖内有1个省属院校、3个驻粤高校研究院感染,受感染学校局势已经得到控制。

教育网已采取网络层安全措施

为了保障CERNET网络正常通信,CERNOC已经暂时封禁了38个节点上的445端口。请各高校在边界出口交换路由设备禁止外网对内部135/137/139/445端口的连接,在校园网络核心主干交换机路由设备禁止对135/137/139/445端口的连接。有配置安全网关或应用防火墙的单位,可要求设备厂商提供对应的技术支持。

Windows用户需采取终端层安全措施

此次病毒利用的漏洞影响以下未自动更新的操作系统:

Windows XP/Windows 2000/Windows 2003

Windows Vista/Windows Server 2008/Windows Server 2008 R2

Windows 7/Windows 8/Windows 10

Windows Server 2012/Windows Server 2012 R2/Windows Server 2016

请Windows用户积极采取终端层安全措施。到目前还没有安装补丁、禁用相关端口、停止相关服务的windows电脑,建议执行以下开机步骤:

拔掉网线,关闭无线功能;

开机,确认本机文件还未被病毒加密,备份重要文件资料到安全的U盘、移动硬盘或刻录光碟;

启用并打开“Windows防火墙”,进入“高级设置”,在入站规则里关闭TCP 445、135、137、139端口

接入网络,下载漏洞检测预防工具,例如http://dl.360safe.com/nsa/nsatool.exe

http://cd002.www.duba.net/duba/install/2011/ever/knsatool_20170514.exe

根据检测结果安装操作系统补丁:

Win7及以上版本系统补丁下载地址

https://technet.microsoft.com/zh-cn/library/security/MS17-010

XP、2003等低版本系统补丁下载地址

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

一旦发现中毒迹象,立即断网,并向网络管理部门报告;

目前国内免费的电脑安全软件,最新版本360安全卫士、金山毒霸可以防御查杀本次的敲诈病毒变种;在使用网络过程中,建议安装并开启安全软件;

谨慎使用U盘和移动硬盘,不明链接不要点击,不明文件不要下载,不明邮件不要打开;

日常养成重要数据定期备份的习惯,使用正版软件。

病毒可能会有新的变种出现,保持对相关网络安全新闻或通报的关注,随时做好网络安全防护策略的调整;

格外警惕不法分子利用本次事件的影响,通过伪造电子邮件通知等方式,引诱用户点击带有病毒的URL链接或下载运行病毒程序。

华南地区中心早前发布的相关告警通知

发布“BadLock威胁预警通告”的通知

http://www.gznet.edu.cn/2016/0331/c5603a91720/page.htm

Locky病毒不可怕,做好预防,很重要!

http://www.gznet.edu.cn/2016/0421/c5603a91721/page.htm