怀疑主机在进行“挖矿”,杀毒软件全盘查杀又查不出病毒的情况下,可对可疑的网络连接和进程进行重点查杀。

一、Windows系统

1、排查疑似恶意网络连接

目前挖矿病毒外联都是TCP连接,排查时可关掉所有正在运行的软件,菜单选择“开始”->“运行”或”Windows+R“键,输入cmd进入Windows命令行 ,然后输入 netstat -ano | findstr SYN_SENT、netstat -ano | findstr ESTA, 可分别显示尝试建立连接的TCP进程和已建立连接的TCP进程

(注明: “Windows+R“键为![]() )

)

2、排查疑似恶意进程及文件

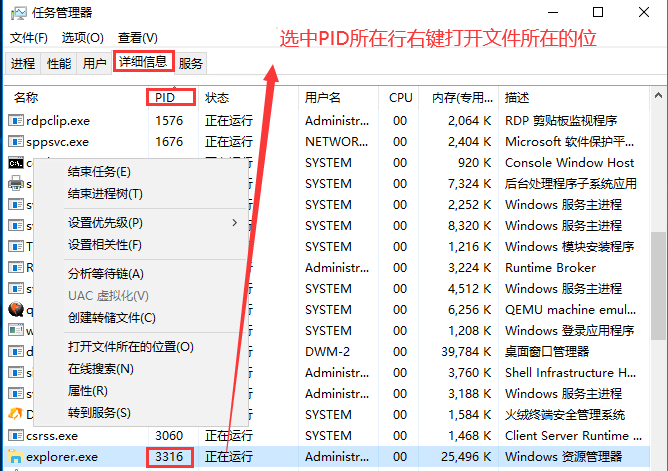

通过排查疑似恶意网络连接,定位到PID,在Windows命令行继续输入如下命令通过PID反查恶意进程名:

tasklist | findstr PID

通过反查到的进程名输入如下命令反查进程文件所在位置:

wmic process where name='进程名' get processid,executablepath,name

也可以打开任务管理器(可通过Ctrl+Shift+ESC调用)的详细信息栏,检查 PID进程号对应的进程是否为正常,例如通过 PID 号查看下运行文件的路径。对于CPU飙高的情况,可直接在任务管理器排查CPU使用率高的进程。

定位疑似恶意文件后,结合学校通报的情况,通过指定文件的病毒查杀、外联IP的威胁情况评估决定是否误报,确定恶意后可删除文件。

3、排查查询或访问恶意域名的进程

挖矿木马一般需要连接矿池节点IP,而矿池节点IP很多是通过查询域名获得,如果收到学校通报查询挖矿域名而杀毒软件查杀不到,动手能力较强的用户可以通过下面链接的方法排查查询该挖矿域名的具体进程,进一步确定木马病毒,方法中使用微软开发的系统活动监视工具Sysmon。

参考链接:https://blog.csdn.net/lidonghit/article/details/105141928

https://docs.microsoft.com/zh-cn/sysinternals/downloads/sysmon

二、Linux系统

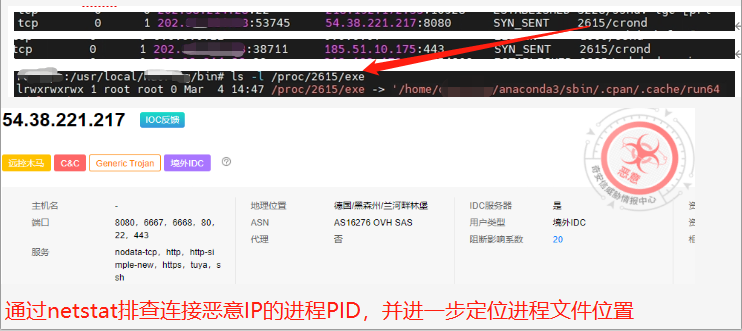

1、排查疑似恶意网络连接及相关恶意进程和文件

Linux下排查一般都需先进入root权限,命令行输入netstat -antp,查看主机是否有连接恶意IP或者服务器是否有未被授权的端口被监听。

输入ls -l /proc/$PID/exe或file /proc/$PID/exe,查看下 pid 所对应的进程文件路径。($PID 为对应的 pid 号)

使用lsof列出进程打开的文件,输入lsof -p $PID,同时可查看守护进程。

利用strace追踪病毒进程,输入strace -tt -p $PID -o $filename -ff,查看追踪日志cat $filename.*,检查病毒进程打开或者写入的文件。

必要时可安装unhide检查隐藏进程。

如果判定为恶意进程和恶意文件,可查看并删除对应的文件,文件中可能包含虚拟货币钱包、木马运行脚本、撞库成功主机账号密码列表等信息,可向学校网络中心反馈相关信息。可以使用kill -9 $PID命令结束该进程。

也可以尝试通过top-c命令查看CPU占用率,若CPU占用率很高,则找到CPU占用率高的进程进一步排查,或者直接通过ps-ef查看网络进程,分析是否有可疑进程。

2、排查查询或访问恶意域名的进程

微软开发的Sysmon监视工具也有Linux版本,动手能力较强的用户可以进一步尝试使用该工具。

版权所有与网站维护:网络与信息化办公室

地址:励吾科技大楼一楼 邮编:510641

服务电话:87110228(24小时服务、投诉)87110596(办公)

传真:87110019 服务邮箱:service@scut.edu.cn 公共邮箱:z2wl@scut.edu.cn

网上业务办理平台登录